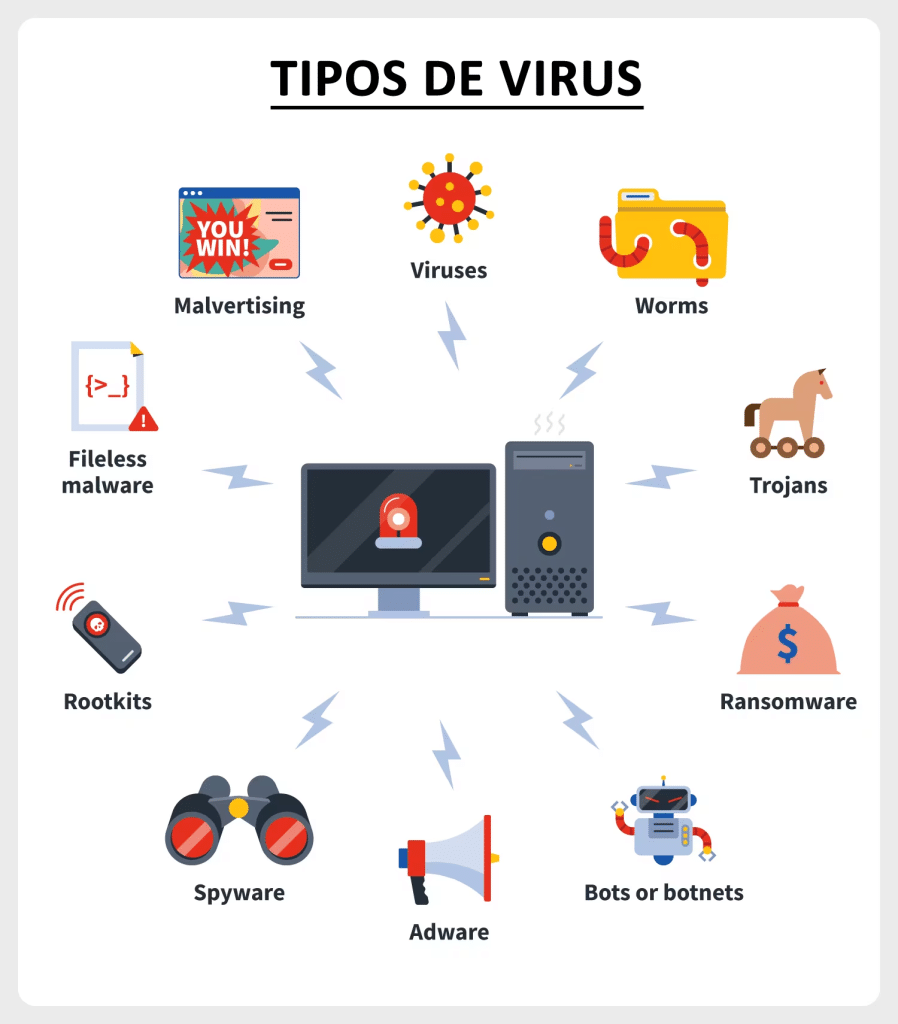

Os tipos de malware mais comuns de malware incluem vírus, worms, trojans, ransomware, bots ou botnets, adware , spyware, rootkits, malware sem arquivo e malvertising.

E embora o objetivo final de um ataque de malware seja muitas vezes o mesmo – obter acesso a informações pessoais ou danificar o dispositivo, geralmente para ganho financeiro – os métodos de entrega podem ser diferentes. Alguns podem até envolver uma combinação desses tipos de malware.

Detectar e evitar a malícia começa com o aprendizado sobre esses diferentes tipos de malware. Aqui, estamos analisando exatamente isso, listando 10 tipos de malware predominantes e perguntas e dúvidas urgentes associadas a eles, incluindo:

- O que é malware?

- Quais são os diferentes tipos de malware?

- Como o malware é injetado ou implantado?

- Como prevenir, detectar e remover malware

O que é malware?

Quais são os diferentes tipos de malware?

Embora tenha havido uma diminuição de 39% no número de malware em todo o mundo em 2020, os tipos de malware continuam a evoluir.

Com o tempo, alguns tipos de malware tornaram-se até híbridos entre si, à medida que implementam métodos de ataque de malware semelhantes, como o aproveitamento de bombas lógicas, ou seja, ataques predefinidos que às vezes são desencadeados pelas próprias vítimas; aproveitando táticas de phishing e engenharia social para entregar malware diretamente às vítimas; ou por meio de malware móvel, ou seja, malware direcionado a dispositivos móveis.

Estes são os tipos de malware mais comuns a serem reconhecidos:

1) Malware vírus

Os vírus são um tipo de malware que geralmente assume a forma de um trecho de código inserido em um aplicativo, programa ou sistema e é implantado pelas próprias vítimas.

Entre os tipos mais comuns de malware, os vírus são semelhantes aos vírus corporais, pois requerem um host, ou seja, um dispositivo, para funcionar. Eles permanecem inativos até serem acionados para um ataque, talvez por usuários baixando um anexo de e-mail – muitas vezes arquivos .exe, que significa arquivos “executáveis”.

A partir daí, o vírus se replica, espalhando cópias de si mesmo de computador para computador, para causar o maior caos.

Em última análise, os vírus malware podem:

- Monitorar aplicativos

- Enviar arquivos infectados para sua listas de contatos

- Roubar dados

- Lançar ataques DDoS

- Lançar ataques de ransomware

2) Malware worm

Worms, semelhantes aos vírus malware, são um tipo de malware que se replica. Ao contrário dos vírus, no entanto, o malware worm pode copiar-se sem qualquer interação humana e não depende do hospedeiro, o que significa que não precisa de se anexar a um programa de software para causar danos.

Worms podem ser transmitidos através de vulnerabilidades de software. Eles também podem chegar como anexos em e-mails ou mensagens diretas ou ser instalados por mídia removível. Uma vez abertos, esses arquivos podem fornecer um link para um site malicioso ou baixar automaticamente o worm de computador. Uma vez instalado, o worm começa a funcionar silenciosamente e infecta a máquina ou até mesmo redes inteiras sem o conhecimento do usuário.

Em última análise, o malware worm pode:

- Excluir ou modificar arquivos

- Roubar dados

- Instalar backdoors para hackers

- Lançar ataques DDoS

- Lançar ataques de ransomware

- Criar botnets

- Infectar muitos computadores ao mesmo tempo

3) Malware trojan

O que são cavalos de Tróia? (trojan) Daí o nome valente, Trojans são um tipo de malware disfarçado como software, aplicativos ou arquivos genuínos para enganar os usuários, fazendo-os baixá-los e, sem saber, conceder o controle de seus dispositivos. Uma vez instalado, um trojan pode executar a ação para a qual foi projetado, seja danificar, interromper, roubar ou infligir alguma outra ação prejudicial aos seus dados ou rede.

Também conhecido como cavalo de Tróia ou trojan, o malware Trojan geralmente se espalha por meio de anexos de e-mail, downloads de sites ou mensagens diretas. Semelhante aos vírus, eles também exigem que a ação do usuário seja implementada. Ao comparar um malware vírus com trojans, a diferença é que os vírus dependem do host e os trojans não. Os cavalos de Tróia também não se auto-replicam como os vírus.

Em última análise, o malware trojan pode:

- Excluir, modificar ou roubar dados

- Espionar usuários

- Acesso a Redes

- Lançar ataques DDoS

- Assumir o controle remoto de dispositivos

4) Ransomware

Ransomware, como o nome indica, é um tipo de malware que vem acompanhado de resgate. Ele bloqueia e criptografa o dispositivo ou os dados da vítima e exige um resgate para restaurar o acesso.

Como acontece o ransomware? Muitas vezes, é o resultado de vítimas que baixam por engano esse tipo de malware por meio de anexos de e-mail ou links de fontes desconhecidas. Uma vez instalado, o malware pode criar um backdoor para que hackers obtenham acesso a um dispositivo e, em seguida, começar a criptografar os dados para bloquear totalmente os proprietários de seus dispositivos até que paguem um resgate para recuperar a propriedade.

Vale a pena notar que o ransomware está sendo cada vez mais pago em criptomoeda e isso às vezes é chamado de cripto-malware.

Em última análise, o ransomware pode:

- Mantenha os dispositivos como reféns

- Torne os dados inacessíveis por meio de criptografia

- Resultar em perdas financeiras

Ransomware para WordPress

Como o nome indica, o ransomware para WordPress tem como alvo sites WordPress e se espalha através deles em demanda de um resgate. Quanto maior o site WordPress, mais ele atrai cibercriminosos ransomware .

Recentemente, muitos sites WordPress legítimos foram invadidos e injetados com código malicioso que espalha o teslaCrypt ransomware, direcionando seus visitantes a sites maliciosos com o kit Nuclear Exploit.

5) Bots ou botnets

Outras vezes, os bots podem agir mais como uma “aranha”, ou seja, um programa que rastreia a Internet em busca de brechas nas infraestruturas de segurança para explorar, e o hacking é feito automaticamente – ou roboticamente, se preferir.

Botnets são um tipo de malware que obtém acesso a dispositivos por meio de um código malicioso. Em alguns casos, as botnets invadem diretamente os dispositivos, e os cibercriminosos até assumem o controle remoto dos dispositivos.

Em última análise, os bots ou botnets podem:

- Lançar ataques DDoS

- Grave atividades, incluindo pressionamentos de teclas, webcam e faça capturas de tela

- Envie e-mails de phishing do seu dispositivo

- Dê aos hackers controle remoto dos dispositivos

6) Malware de adware

Adware, como o nome indica, é um malware que envolve publicidade. Também conhecido como software suportado por publicidade, o adware exibe anúncios indesejados no seu computador, às vezes na forma de anúncios pop-up, que rastreiam a atividade de navegação dos usuários.

Às vezes, isso é para fins de marketing. O que o adware pode dar errado é quando esses anúncios coletam seus dados com intenções maliciosas, seja para vendê-los a terceiros ou aproveitá-los para roubo de identidade ou fraude de cartão de crédito.

Adware móvel, ou seja, adware em dispositivos móveis, tornou-se cada vez mais comum e pode ser contratado por meio de downloads de aplicativos de terceiros.

Em última análise, o adware pode:

- Seja um aborrecimento

- Atrair usuários para sites maliciosos

- Instalar spyware

- Compartilhe dados do usuário com terceiros

7) Spyware

Spyware é um tipo de malware que se infiltra nos dispositivos sem o conhecimento do proprietário. Muitas vezes, isso tem como objetivo espionar atividades na Internet, rastrear informações de login e senha ou coletar informações confidenciais que podem ser usadas para fins fraudulentos.

É também um tipo amplo de malware, já que adware, malware trojan e cookies de rastreamento podem ser considerados tipos de spyware. Keyloggers também são uma forma popular de spyware que pode ser usada para rastrear e registrar as teclas digitadas no teclado, capturando qualquer informação digitada.

Em última análise, o spyware pode:

Violar a privacidade pessoal

Coleta dados confidenciais, inclusive registrando as teclas digitadas

Roubar dados

Resultar em roubo de identidade ou fraude de cartão de crédito

8) Rootkits

Rootkits são um tipo de malware que concede aos cibercriminosos o controle remoto dos dispositivos das vítimas, muitas vezes sem o conhecimento das vítimas. Como os rootkits são projetados para permanecer ocultos, eles podem sequestrar ou subverter software de segurança, tornando provável que esse tipo de malware permaneça no seu computador por um longo tempo, causando danos significativos.

Esse tipo de malware geralmente se espalha por meio de phishing e downloads ou anexos maliciosos.

Em última análise, os rootkits podem:

- Assuma o controle remoto de dispositivos

- Conceda acesso de administrador aos dispositivos aos cibercriminosos

- Espiar a atividade dos usuários

9) Malware sem arquivo

Malware sem arquivo é um tipo de malware que usa software, aplicativos e protocolos já integrados ou nativos dos sistemas operacionais dos dispositivos para instalar e executar atividades maliciosas. Em outras palavras, nenhum arquivo é necessário para baixar esse tipo de malware, daí o nome malware sem arquivo. O malware sem arquivo é baseado em memória e não em arquivo.

Uma vez instalado, o malware sem arquivo aproveita scripts legítimos, executando atividades maliciosas enquanto os programas legítimos continuam em execução. Graças a essa natureza furtiva, o malware sem arquivo é difícil de detectar.

Em última análise, o malware sem arquivo pode:

- Interromper o software antivírus

- Roubar dados

10) Malvertising

Não deve ser confundido com adware, o malvertising é um tipo de malware que vem de anúncios em sites legítimos. Adware, entretanto, é um tipo de malware que já está instalado em um dispositivo. Ambos os ataques dependem da publicidade online para causar danos.

Você pode ser vítima de malvertising clicando em um anúncio infectado – os cibercriminosos podem até pagar para colocá-los em sites – ou visitando um site que contém um anúncio corrompido e se tornando vítima de um download drive-by.

Em última análise, a malvertising pode:

- Resultam em ataques de ransomware

- Roubar dados

- Resultar em fraude de cartão de crédito

Como o malware é injetado ou implantado?

O malware é espalhado de forma esmagadora por e-mail. Segundo alguns dados, 94% deles são entregues por e-mail. Ainda assim, os cibercriminosos utilizam vários métodos para realizar um ataque de malware. Estas são apenas algumas de suas táticas comuns, sendo algumas combinações umas das outras.

Os ataques man-in-the-browser ocorrem quando um invasor injeta malware em um computador, que então se instala no navegador sem o conhecimento do usuário, para registrar os dados que estão sendo enviados entre a vítima e sites especificamente direcionados.

A exploração de vulnerabilidades de segurança ocorre quando os cibercriminosos procuram manualmente por falhas de segurança em dispositivos e redes nos quais possam injetar malware.

Os kits de exploração são uma alternativa à exploração manual de vulnerabilidades de segurança. Eles são códigos pré-escritos usados para procurar vulnerabilidades em dispositivos e, em última análise, injetar malware nessas falhas de segurança.

Downloads drive-by ocorrem quando os usuários visitam um site malicioso que hospeda um kit de exploração para ataques de malware.

A engenharia social está manipulando as emoções das pessoas para clicar em links maliciosos, baixar anexos maliciosos ou compartilhar informações confidenciais que podem ser usadas para fins fraudulentos. Pode abranger phishing, vishing ou smishing.

Como prevenir, detectar e remover malware

Assim como os tipos de malware podem se fundir, o mesmo acontece com as táticas de prevenção de malware. Considere uma combinação dessas práticas recomendadas para prevenir malware, além de dicas sobre como detectar malware e como removê-lo.

Use autenticação multifator

A autenticação multifator, ou autenticação de dois fatores, adiciona uma camada extra de segurança às suas contas, introduzindo uma etapa adicional no processo de login. Isso pode ser um código enviado para o seu telefone ou uma leitura biométrica , que ajuda a verificar sua identidade. Em última análise, a autenticação multifator destina-se a impedir que os cibercriminosos acessem suas informações privadas.

Evite e-mails, links e sites suspeitos

Manter a segurança cibernética significa permanecer desconfiado: suspeitar de anexos de fontes desconhecidas, incentivos para clicar em links e até mesmo de anúncios que parecem bons demais para ser verdade. Tudo isso pode ser uma tentativa de phishing que resulta em malware. Jogue pelo seguro e não se envolva se o seu instinto lhe disser para não fazê-lo.

Ajustar filtros de spam

Como o e-mail é o principal método de entrega de malware, é importante melhorar a segurança do seu e-mail – comece definindo seus filtros de spam em níveis altos. Isso pode garantir que você nunca fique tentado a interagir com um link, e-mail ou anexo malicioso desde o início.

Mantenha o software e sistemas atualizados

As atualizações de software são importantes porque reparam falhas de segurança que podem ser exploradas por cibercriminosos. Por esse motivo, faça questão de executar atualizações de software assim que estiverem disponíveis e considere até mesmo permitir atualizações automáticas. No caso do WordPress fique de olho nas atualizações de plugins e da plataforma como um todo.

Considere uma solução de segurança

Quando os sinais de alerta de infecções por malware não são aparentes, uma solução de segurança como firewall 7G ou plugins de segurança para wordpress e Antivirus podem ajudar. Elas podem prevenir ou eliminar as suposições sobre se você tem ou não uma infecção por malware, monitorando – e interrompendo – as ameaças cibernéticas.

Faça backup dos arquivos regularmente

O principal motivo para um backup de dados é ter um arquivo seguro de suas informações importantes, sejam documentos confidenciais de sua empresa ou fotos preciosas de sua família. Dessa forma, você pode restaurar seu dispositivo de forma rápida e perfeita em caso de perda de dados, talvez como resultado de uma infecção por malware.

Remova adequadamente

Dependendo do seu site ou dispositivo, a remoção de malware pode ocorrer em etapas diferentes. Certifique-se de pesquisar como remover malware de um determinado sistema, Mac ou PC antes de iniciar o processo de remoção de malware.

Não há como evitar: o malware é malicioso. Conhecer os diferentes tipos de malware e como eles se espalham pode aprimorar sua abordagem holística para evitar ameaças cibernéticas.